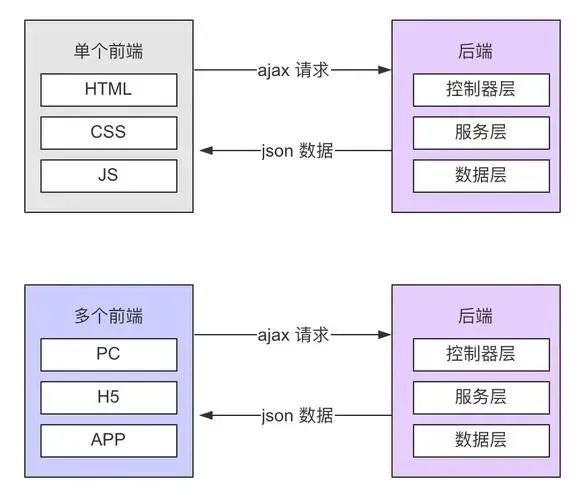

先說說前后端有哪些認證方式來保證:

基于 session 的認證方式:前端在用戶登錄成功后,后端會在服務器端生成一個唯一的 session ID,并將該 session ID 返回給前端,在后續(xù)的請求中,前端需要帶上該 session ID。后端通過驗證 session ID 的有效性來判斷用戶的身份和權(quán)限。這種方式需要服務器端維護 session 狀態(tài),適用于傳統(tǒng)的 web 應用。

基于 token 的認證方式:前端在用戶登錄成功后,后端會生成一個包含用戶信息和權(quán)限的 token,并將該 token 返回給前端。前端將 token 保存在客戶端,每次請求時都需要帶上該 token。后端通過驗證 token 的有效性來判斷用戶的身份和權(quán)限。這種方式相比于基于 session 的認證方式更加適用于前后端分離的架構(gòu)。

OAuth 認證方式:OAuth 是一種開放標準的認證和授權(quán)協(xié)議,允許用戶通過第三方應用訪問受保護的資源,而無需將用戶名和密碼提供給第三方應用。用戶在第三方應用中授權(quán)后,該應用會獲得一個訪問令牌(access token),以此來訪問受保護的資源。

JWT 認證方式:JWT(JSON Web Token)是一種基于 token 的身份驗證方式,它將用戶信息和權(quán)限信息編碼在一個 JSON 對象中,并使用密鑰進行簽名。后端生成 JWT 并返回給前端,前端存儲在客戶端,并在每次請求時攜帶該 JWT。后端通過驗證 JWT 的簽名和有效期來判斷用戶的身份和權(quán)限。

下面接著寫一些通常我們是如何設(shè)計信息不被篡改的方式:

使用HTTPS協(xié)議:HTTPS使用SSL/TLS協(xié)議對數(shù)據(jù)進行加密傳輸,包括了加密傳輸、數(shù)據(jù)完整性校驗和身份驗證的功能。通過在前端和后端之間建立安全的通道,可以有效地防止第三方竊取或篡改數(shù)據(jù)。

數(shù)字簽名:數(shù)字簽名使用非對稱密鑰加密算法,如RSA,前端使用私鑰對數(shù)據(jù)進行簽名,生成簽名值。后端接收到數(shù)據(jù)后,使用相應的公鑰對簽名進行驗證,如果驗證通過,表示數(shù)據(jù)未被篡改。數(shù)字簽名可以保證數(shù)據(jù)的完整性和身份認證。

數(shù)據(jù)校驗:數(shù)據(jù)校驗是對數(shù)據(jù)進行檢查和驗證的過程,確保數(shù)據(jù)的完整性和正確性。可以使用哈希算法如MD5、SHA等,將數(shù)據(jù)生成摘要(或散列值),在接收數(shù)據(jù)的一方再進行相同的操作,將結(jié)果與發(fā)送方提供的摘要進行比較,如果一致,則表明數(shù)據(jù)未被篡改。

使用Token驗證:Token是一種用于身份驗證和授權(quán)的令牌,可以防止篡改和偽造。前端在用戶登錄成功后,后端會生成一個Token,并返回給前端。前端將Token保存在客戶端(如瀏覽器的local storage或cookie),每次請求后端時,都需要攜帶Token。后端在接收到請求后,通過驗證Token的有效性來驗證用戶身份和權(quán)限。

輸入驗證:輸入驗證是確保用戶輸入數(shù)據(jù)的合法性和安全性的過程。前端應使用合適的驗證機制,如正則表達式、限制輸入字符的長度、過濾特殊字符等,以防止惡意輸入。后端在接收到數(shù)據(jù)后,也要進行驗證和過濾,避免惡意代碼注入、SQL注入、XSS攻擊等安全問題。

該文章在 2024/7/25 12:49:10 編輯過